Combien de temps allons-nous encore nous fier au matériel et aux dispositifs électroniques critiques sans que nous ne puissions évaluer correctement leur sécurité ?

Il existe un écart entre la menace et la capacité de réponse opérationnelle des acteurs des domaines de l’IoT, du matériel et des logiciels embarqués. Par conséquent, les risques d’attaques sur les données traitées dans le monde de l’Internet des objets connectés augmentent (données personnels, surveillance d’appareils sensibles, processus industriels, produits de santé, etc.).

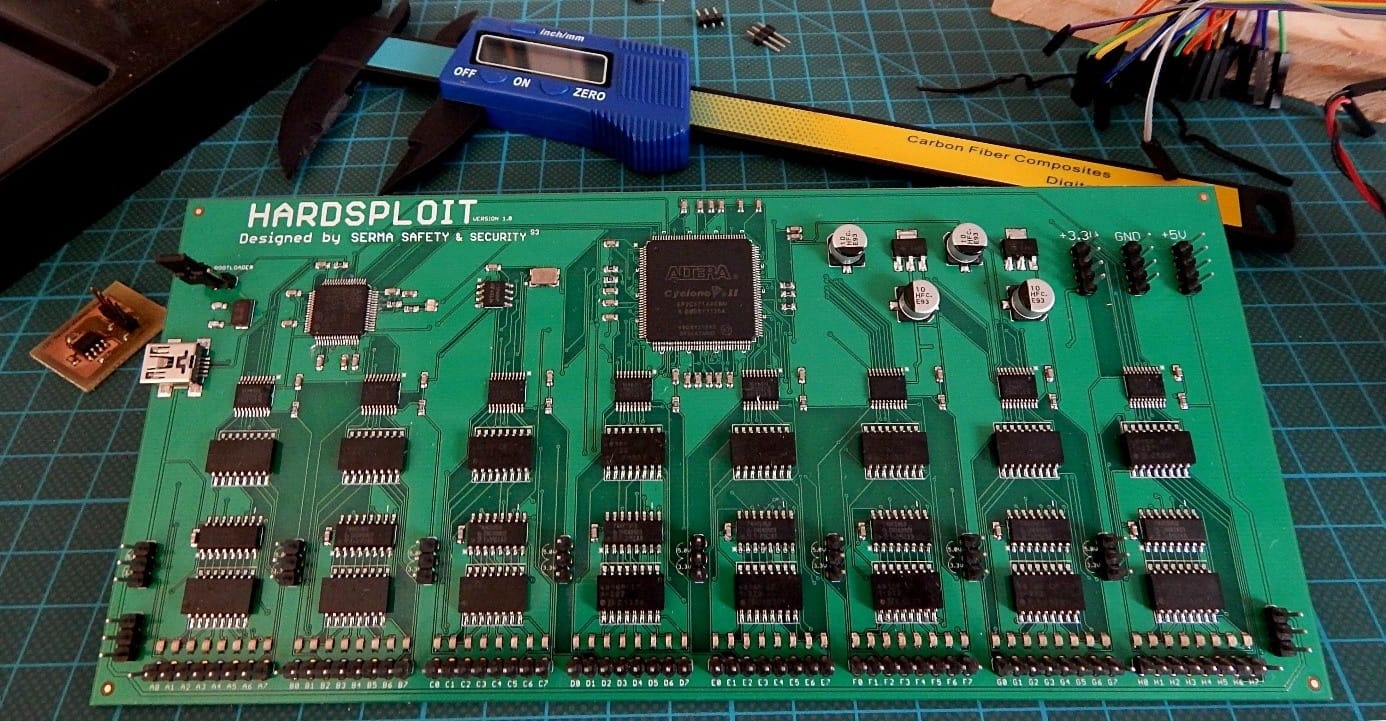

Outil à composante électronique logicielle basé sur une architecture modulaire et programmable (FPGA), Hardsploit est un outil complet utilisé pour réaliser des tests de sécurité sur les ports de communication des électroniques embarquées.

L’outil permet à l’opérateur d’intercepter, de rejouer et/ou d’envoyer des données sur chaque type de bus utilisé par l’objet. Grâce à Hardsploit, les testeurs bénéficient d’un certain niveau d’interaction dépendant des caractéristiques du bus électronique : JTAG, SPI, I2C, bus parallèle d’adresses et de données sur puce, etc.

Hardsploit est développé dans le cadre d’un projet de Recherche et Développement mené par l’équipe Security Consulting de SERMA. En 2015, l’outil est né du constat qu’il n’existait aucun outil de recherche automatisé pour des vulnérabilités dans le domaine de l’électronique embarquée. L’équipe assure le développement et la maintenance du logiciel, tandis que le matériel est fabriqué par une entreprise française locale à Rennes (France).

Tout en continuant les innovations de HardSploit V1, qui permet d’attaquer une seule interface à la fois, les équipes de SERMA travaillent sur une deuxième version novatrice : HardSploit V2.

La livraison de HardSploit V2, qui permettra de réaliser des audits sur plusieurs interfaces en même temps.

Egalement, une évolution intégrant la puissance de l’intelligence artificielle à travers l’identification par des réseaux neuronaux des BUS de communication électronique est prévue.

Avec ces évolutions, SERMA a pour objectifs de :

- détecter les interfaces ou BUS de communication électronique,

- identifier les composants ou les protocoles de communication avec de l’IA,

- communiquer avec les BUS détectés,

- trouver et exploiter des vulnérabilités.

Hardsploit est connu à travers le monde en tant qu’outil de test d’intrusion matériel et est utilisé dans le cadre de formation à destination des industriels et des auditeurs hardware.

HardSploit permet d’attaquer les ports de débogage et les ports de communication des composants avec une interface simple.

Les ports de débogage (JTAG et SWD), les interfaces d’administration (UART) sont normalement utilisés par les fabricants pour programmer et tester les composants. Néanmoins, un auditeur, tout comme une personne malveillante, pourra avec HardSploit détourner leurs fonctions afin de récupérer les logiciels (appelé Firmware dans le cas des microcontrôleurs) et les clés de chiffrement.

C’est la même chose pour les interfaces de communication des composants électroniques : l’I2C, SPI ou CAN. Ces interfaces peuvent être utilisées pour stocker des données, souvent sensibles et la plupart du temps de manière non chiffrée, sur des mémoires externes. Plusieurs composants peuvent se trouver sur ces lignes de communication (appelé BUS de communication) : les capteurs embarqués ou les systèmes sans fil (Bluetooth, Wifi, Ethernet, etc.) par exemple. En se connectant sur ces BUS, l’auditeur pourra capturer des informations sensibles ou injecter des données malveillantes avec HardSploit.

Références :

- Chaos Computer Club en Allemagne : https://www.youtube.com/watch?v=5xCx9C5vyKM

- Hack in Paris : https://www.youtube.com/watch?v=foeCXe_Gzhc

- BlackHat à Las Vegas: https://www.blackhat.com/us-16/training/hardware-hacking-with-hardsploit-framework.html

Pour plus d’informations, rendez-vous sur : https://twitter.com/HardSploit