La crise sanitaire du Covid-19 a imposé de nouveaux modes de fonctionnement dans les entreprises afin de préserver la santé de chacun. Le télétravail massif est aujourd’hui devenu la norme et permet à une majorité de poursuivre ses activités.

Les collaborateurs confinés chez eux doivent continuer à travailler dans les meilleures conditions possibles et accéder au contenu de l’entreprise depuis leur domicile. La mise en place soudaine du télétravail lors des 2 confinements a imposé aux entreprise l’ouverture massive de leurs réseaux de travail à distance VPN (réseau virtuel privé) qui a entrainé une forte baisse du niveau de sécurité.

L’enjeu majeur est aujourd’hui de remonter ce niveau de sécurité en permettant aux collaborateurs d’accéder aux applications et outils depuis chez eux en toute sécurité. Mais comment s’y prendre ?

1/ Plusieurs questions préalables doivent-être posées !

- Quels sont les différents profils d’utilisateurs et avec quels terminaux se connectent-ils au réseau de l’entreprise ?

- les employés travaillant avec les terminaux de l’entreprise ;

- les employés travaillant avec leurs terminaux personnels (BYOD pour Bring Your Own Device) ;

- les utilisateurs tiers réguliers (fournisseurs, partenaires, clients) ;

- les utilisateurs tiers irréguliers (support technique d’un partenaire, prestataire temporaire, etc.)

- Quelle est la maturité de l’entreprise face au cloud dans la gestion des accès à distance ?

- Quelles exigences réglementaires s’imposent à l’entreprise et quels besoins en termes de protection en découlent (provenant des analyses de risques) ?

- Quels sont les coûts des solutions proposées ? S’adaptent-elles au modèle de l’entreprise ?

2/ Quels modèles de connectivité et d’architecture utiliser en fonction de la taille l’entreprise ?

La mobilité massive impose de redéfinir les modèles de connectivité et les architectures qui les sous-tendent. Il existe aujourd’hui deux modèles de connectivités. Lequel privilégier ?

- Le modèle full tunneling : tous les flux sortants du poste utilisateur sont envoyés vers le tunnel VPN pour être confrontés à l’infrastructure et à la politique de sécurité de l’entreprise.

Ce modèle est très répandu car simple à mettre en œuvre. Il présente l’avantage d’être bien sécurisé mais rencontre quelques inconvénients : par exemple, il peut mettre à mal les infrastructures car les équipements périphériques ne sont souvent pas dimensionnés pour absorber les flux.

- Le modèle de split tunneling : seuls les flux à destination des ressources internes sont envoyés dans le tunnel VPN. Bien qu’il permette de ne pas surcharger le réseau, ce modèle n’a pas un haut niveau de sécurité car il n’est pas capable d’avoir un contrôle fin et granulé sur les sites web auxquels accède l’utilisateur. Ce qui fait prendre des risques à l’utilisateur et plus largement à l’entreprise.

Les modèles doivent donc être étudiés afin de bien correspondre aux modèles de Cloud, de mobilité et de gestion des coûts. L’accès à distance (remote access) devient ainsi un modèle de stratégie d’entreprise. L’objectif est de rapprocher l’utilisateur des ressources auxquelles il doit accéder. Ces ressources peuvent être de différentes natures (internes, internet, applicatives …). Les entreprises doivent adapter leurs architectures qui lui permettront une souplesse d’utilisation afin que cette mobilité soit transparente pour l’utilisateur tout en étant sécurisée pour l’entreprise.

Nous recommandons ainsi d’adopter le modèle de split tunneling selon deux modèles d’architectures adaptés à la taille de l’entreprise.

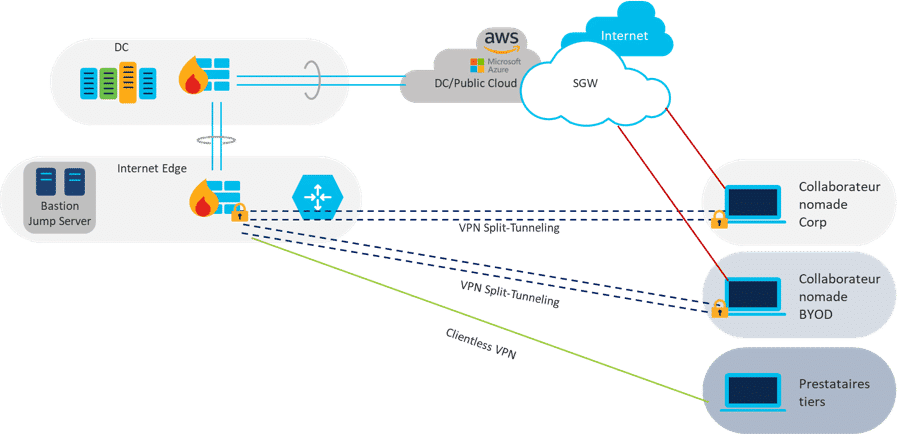

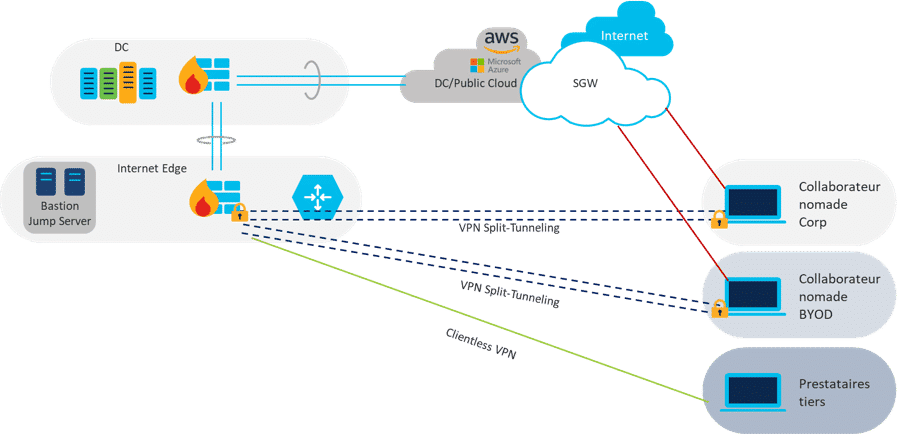

Approche traditionnelle pour les entreprises de moins de 1000 employés.

Le modèle de split tunneling s’il est accompagné de solutions complémentaires pouvant pallier aux environnements non concernés par ce dernier comme une connexion directe à internet sans passer par un remote access est le modèle à adopter. Ces solutions complémentaires sont intégrées au sein du cloud et seront capables de définir des politiques de sécurité. C’est par exemple la solution Secure Web Gateway (solution SaaS).

Pour les prestataires tiers, un portail VPN TLS peut être fourni, souvent porté par les firewalls permettant de proposer un portail d’application sécurisé.

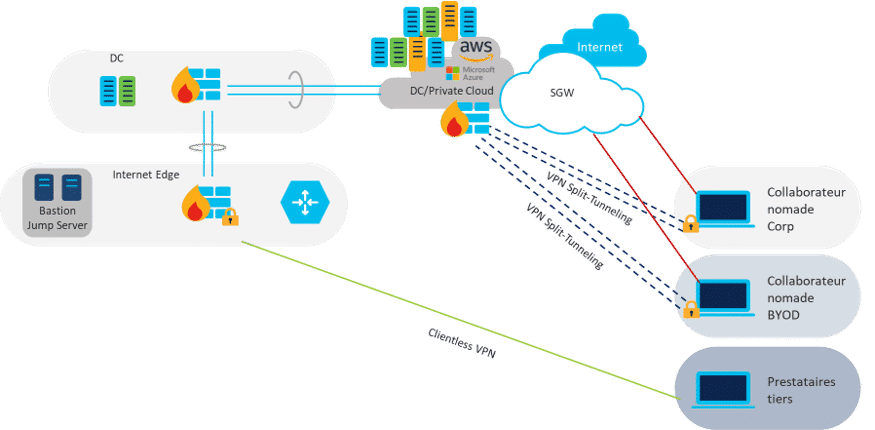

Approche Cloud pour les entreprises de plus de 1000 employés.

Les entreprises qui ont commencé à migrer massivement vers le Cloud seront confrontées à plus de profils de connexion. Plutôt que de se connecter au data center pour accéder aux ressources, la solution est de s’appuyer sur les environnements Cloud pour déployer et gérer le service VPN.

Les services cloud vont également permettre la mise en place de « Data Loss Prevention » au niveau du navigateur, ce qui peut renforcer largement la détection des compromissions au niveau des utilisateurs de l’entreprise.

L’ensemble de ces architectures s’appuie sur un certain nombre de solutions. Ces solutions peuvent amener des failles de sécurité, il est donc important de mettre en place des mesures de sécurité.

3/ Quelles mesures de sécurité est-il nécessaire de mettre en place ?

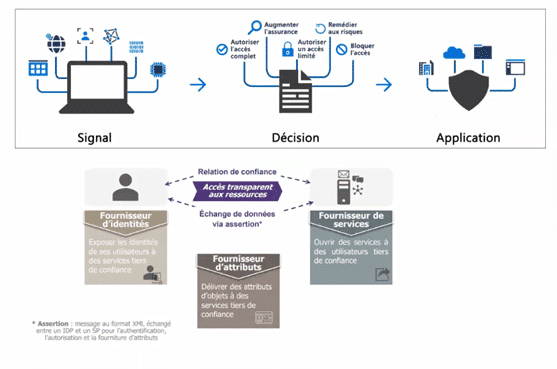

1/ La première mesure relève de l’authentification de l’utilisateur.

Si l’authentification s’appuie sur des méthodes traditionnelles à un facteur (comme une politique forte de mot de passe), l’entreprise s’expose à des risques importants. L’une des meilleures approches serait le MFA (multi factor authentification). La différence entre l’approche traditionnelle à un facteur et l’approche MFA est le fait d’imposer plusieurs facteurs d’authentification (biométrie, l’iris, téléphone portable …). Parmi les solutions MFA, l’authentification conditionnelle est particulièrement efficace puisqu’elle permet de définir des stratégies de connexion et de droits d’accès en fonction du lieu de connexion ou, du matériel utilisé.

Ces modèles de connexion doivent également s’adapter au profil utilisateur (par exemple un partenaire commercial n’accède pas aux données de l’entreprise aux mêmes moments et dans les mêmes circonstances) et plusieurs alternatives doivent être proposées.

2/ La deuxième mesure est de savoir avec quel terminal la personne se connecte à l’entreprise.

Il s’agit ici de déterminer si la personne qui se connecte dans l’entreprise le fait à l’aide d’un terminal connu de celle-ci ou d’un terminal qui n’a jamais été connecté jusque-là indiquant un risque potentiel pour l’entreprise.

3/ La troisième mesure est de déterminer les droits d’accès de l’utilisateur aux applications en fonction des éléments précédents.

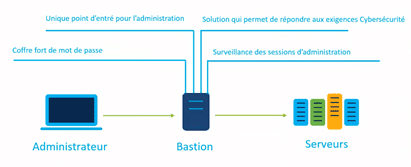

Comment ? La meilleure façon de faire est de mettre en place des bastions. Le bastion d’administration est un élément de sécurité périmétrique qui fournit un point d’entrée unique vers le réseau privé d’une entreprise. Il est utilisé pour protéger les accès aux systèmes d’informations en fournissant une traçabilité des accès aux ressources internes.

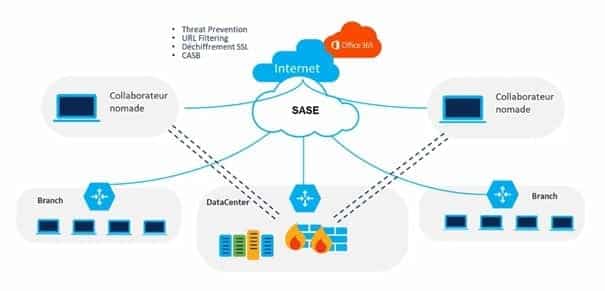

4/ La quatrième mesure concerne la gestion des flux internet.

Comment protéger les postes nomades contre les menaces internet ? C’est là que les plateformes SASE entrent en scène (SASE = Secure Access SErvices). Ce sont des mesures de sécurité SaaS dans le cloud .Ces solutions permettent de définir des scénarios de connexion internet (threat prevention, Url filtering , déchiffrement TLS, CASB, DLP).

5/ La cinquième mesure relève du poste de travail directement.

Le poste a-t-il été infecté lors de son utilisation hors du système d’information ? Au préalable, les solutions apportées étaient des solutions antivirus. Les solutions EDR (Endpoint Detection & Response) sont aujourd’hui plus adaptées, en particulier pour prévenir les menaces dynamiques et évoluées. Ces menaces sont qualifiées d’APT (Advanced Persistent Threats) et sont représentées sous la forme de campagnes d’attaques qui passent outre les antivirus historiques qui ne faisaient que comparer la signature des fichiers à une base de fichiers connus malveillants.

Outre les EDR, il est indispensable d’obliger les utilisateurs BYOD à employer une plateforme Cloud de l’entreprise afin qu’ils ne puissent pas stocker de données sensibles sur leurs terminaux personnels. Cela permet de prévenir la fuite de données tout en garantissant que, tant que le navigateur ou l’interface cloud n’est pas compromis, il est impossible pour un utilisateur malveillant ou manipulé d’avoir un comportement dangereux qui ne soit ni détecté, ni blocable.

SERMA Safety & Security met à profit son expertise pour la sécurité des systèmes d’information, industriels, embarqués et IoT au service de ses clients afin de les accompagner et les aider à sécuriser leurs outils digitaux en adaptant précisément les mesures de sécurités évoquées ci-dessus à leurs besoins spécifiques.

Nous nous ferons un plaisir de vous accompagner.