Les vacances d’été vont bientôt débuter et cette année encore les menaces sont grandissantes. En seulement quatre mois, les attaques informatiques subies par les organisations dans le monde sont déjà à la moitié du nombre total d’attaques enregistrées en 2021. La France est le troisième pays le plus touché dans l’Union européenne selon l’ANSSI. Face à ce constat et pour lutter efficacement et collectivement contre ces menaces, il est indispensable d’avoir une bonne connaissance et compréhension des cyberattaques et d’adopter les bons comportements.

SERMA Safety and Security, en tant qu’expert en sécurité informatique, retrace les 3 principales attaques et leurs modes de fonctionnement de ce début d’année.

HermeticWiper

Les sites gouvernementaux et les banques Ukrainiennes ont dû faire face à des attaques DDos. Aujourd’hui, elles font face à un malware dévastateur.

Le 23 février dernier, les équipes de recherche d’ESET ont découvert un nouveau malware d’effacement de données appelé HermeticWiper. L’attribution officielle de cette menace à une Advanced Persitent Threat (APT) est en cours de débat, mais au vu du contexte géopolitique, il semble désigner la Russie. Le premier échantillon HermeticWiper a été observé par ESET le 23 février 2022, mais le plus intéressant est l’horodatage de compilation qui est du 28 décembre 2021, suggérant que la cyberattaque était déjà en préparation depuis près de deux mois.

Ce malware, diffusé par GPO, détourne un pilote légitime de partitionnement de disque pour corrompre les partitions du système, entrainant la perte des données. L’objectif de l’attaque est la destruction des données sans demander de rançon, d’où le nom « wiper » en anglais qui se traduit par « effacer ».

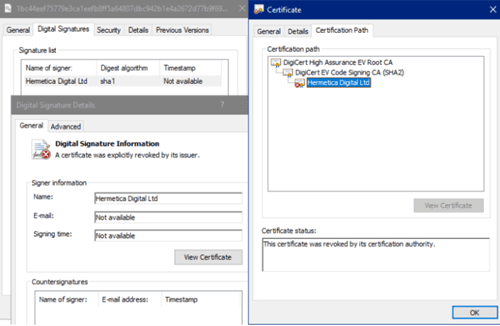

Une analyse du malware montre qu’il est signé par l’entreprise « Hermetica Digital Ltd » à travers l’autorité Digicert. Le certificat a été révoqué dans l’après-midi du 24 février 2022.

Le malware n’a pas subi de modification post compilation pour rendre son analyse difficile (méthode anti forensique) et les chaînes de caractères apparaissent en clair dans le code du malware.

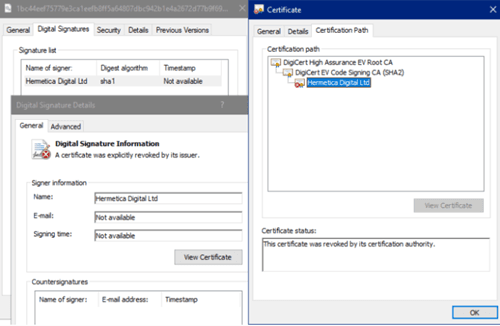

Lorsque le malware débute son exécution, il vient extraire d’un des drivers suivants qu’il embarque avec lui.

Ces drivers sont ceux utilisés dans le logiciel de gestion de partitions « EaseUS Partitionning ». Ils sont signés et légitimes, mais le certificat a expiré et le timestamp n’est pas conforme aux nouvelles normes. Le bon driver est sélectionné afin de correpondre à l’OS de l’hôte cible. Ensuite, le malware ouvre un canal de communication vers le pilote EPMNTDRV et les écritures disque se font via ce canal. Ce driver est idéal à la fois pour contourner les solutions de sécurité mais aussi pour écraser des zones du disque correspondant afin de ne plus pouvoir récupérer les données effacées.

La montée en puissance de Cobalt Strike

Cobalt Strike est une suite commerciale d’outils d’exploitation destinée à « l’émulation de menaces », reproduisant les techniques utilisées par les cyberattaquants. Elle est utilisée par les auditeurs et les équipes Red Teams. L’élément central de Cobalt Strike est sa balise « beacon » de backdoor qui peut être configurée de plusieurs manières pour exécuter des commandes, télécharger et exécuter des logiciels/scripts supplémentaires et envoyer des commandes vers d’autres logiciels

Les balises peuvent être personnalisées pour émuler une grande variété de menaces. Malheureusement, elles peuvent également être utilisées à des fins malveillantes. Les cybercriminels n’ont qu’à apporter des modifications mineures au code source afin d’exploiter la balise comme point d’entrée dans une machine infectée.

Ce mode de fonctionnement est devenu une préoccupation majeure au cours des dernières années, car des fuites de copies du code source de cette suite, des failles dans sa structure de licence et des versions de Cobalt Strike complètes piratées se sont retrouvées entre les mains de cyberattaquants.

Les versions piratées de Cobalt Strike sont devenues les armes des cybercriminels. Elles sont largement disponibles sur les sites de vente en ligne clandestins et peuvent être facilement personnalisées. De nombreuses formations et plusieurs exemples de configurations sont disponibles sur Internet pour simplifier la prise en main de Cobalt Strike par les cybercriminels. Récemment, des acteurs malveillants ont utilisé l’accès au code source de Cobalt Strike pour adapter sa balise de backdoor à Linux.

Ainsi, la plupart des cas de ransomwares que nous avons pu observer impliquaient l’utilisation de balises Cobalt Strike. Elles sont devenues l’outil préféré des cyberattaquants qui vendent les accès dérobés à des gangs de ransomwares, comme Conti, Emotet, TricBot, BazarLoader…

Follina

Le 30 mai dernier, une vulnérabilité critique a été révélée. Elle est connue par l’identifiant CVE-2022-30190, ou par le nom Follina. Elle peut être exploitée via la création d’un document Word ou d’un document RTF malveillant. À l’ouverture du document, la charge malveillante présente sous la forme d’un objet OLE (Object Linking and Embedding) va télécharger une ressource externe, présente sur un serveur contrôlé par l’attaquant. Cette ressource contient un script Powershell, qui sera exécuté par MSDT (Microsoft Support Diagnostic Tool), un binaire légitime présent dans les produits Microsoft.

Plusieurs éléments rendent cette vulnérabilité particulièrement dangereuse. Premièrement, il n’est pas nécessaire d’activer les Macros dans Microsoft Word pour permettre le téléchargement et l’exécution de la charge malveillante. Deuxièmement, ouvrir le document piégé n’est pas requis pour exploiter la vulnérabilité. Une simple prévisualisation du document peut suffire à prévisualiser le document dans l’explorateur de fichiers Windows. Enfin, au moment de la publication de la vulnérabilité, Windows Defender ne détectait pas cette attaque.

La plupart des versions de Microsoft Windows et Microsoft Windows Server étaient impactées. Depuis, des correctifs de sécurité ont été publiés. Cela montre l’importance de mettre à jour régulièrement les différents équipements de travail et de sécurité.

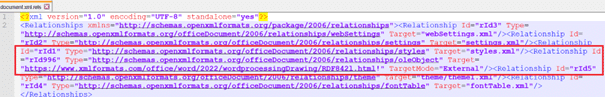

Contenu d’un fichier Word malveillant pour exemple :

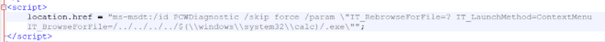

Contenu du fichier html RDF8421.html malveillant :

(source des deux images : https://www.opswat.com/blog/is-there-anything-you-can-do-about-follina)

Les principales attaques de ce début d’année concernent vos données et pour certaines d’entre elles, une demande de rançon est demandée pour les récupérer.

C’est pourquoi en tant qu’expert en cybersécurité, nous vous apportons nos conseils avant de partir en vacances afin de préserver votre sécurité et la confidentialité de vos données.

Conseil n°1 : sauvegarder vos données et conservez-les sur un disque dur externe ou dans le cloud. Vos données sont une véritable mine d’or pour les pirates informatiques qui les revendent au prix fort sur le marché. En sauvegardant vos données régulièrement, vous vous évitez de devoir payer une rançon pour les récupérer.

Conseil n°2 : mettez à jour vos équipements de travail et de sécurité. Les pirates informatiques utilisent les failles de sécurité dans les logiciels et les équipements pour vous attaquer. En mettant à jour vos équipements et logiciels avec les dernières mises à jour, vous limitez les risques d’attaques.

Conseil n°3 : évitez les réseaux wifi publics (restaurants, hôtels, aéroports…). Lorsque vous vous connectez sur le réseau wifi public, votre appareil envoi des informations sur ce réseau sans cryptage. Cela signifie que toute personne ayant le savoir-faire peut facilement lire et suivre les informations qui transitent entre votre PC et le routeur sans fil. Pour cette raison, nous vous recommandons d’utiliser votre connexion 4G. Si vous n’avez pas le choix, privilégiez l’usage d’une solution VPN.

Conseil n°4 : évitez d’utiliser des ordinateurs publics pour vous connecter, ils peuvent être infectés et pourraient donner accès à vos comptes de messagerie.

Conseil n°5 : évitez de poster vos photos sur les réseaux sociaux, car l’ingénierie sociale est utilisée comme source pour attaquer.

Bien que ces conseils soient utiles si vous partez en vacances, ils méritent d’être appliqués tout au long de l’année. Les cybermenaces seront toujours là, c’est pourquoi il est important d’aborder un comportement méfiant sur toutes vos actions en ligne.