En fin d’année dernière, nous vous parlions des principales menaces qui touchaient les systèmes et installations industrielles qui proviennent de :

- La connexion des sous-traitants et fournisseurs aux applications et aux systèmes

- La méconnaissance des risques

- Le manque de mise à jour et les outils vieillissants

Qu’en est-il aujourd’hui ?

Bien que les industriels aient gagné en maturité dans la cybersécurité de leur environnement OT (Operational Technology) ces 1er derniers mois, ils n’en restent pas moins des cibles privilégiées pour les pirates informatiques.

Au cours de l’année écoulée, 72% des industriels ont été victime au moins 6 fois d’une menace de sécurité au niveau de leur environnement ICS (Industrial Cybersecurity Service) /OT. En moyenne, ils ont perdu 2,8 millions de dollars.

Conçus à l’origine pour fonctionner de manière isolée, les systèmes OT sont désormais intégrés au système d’information (SI) de l’entreprise afin de répondre à des exigences de productivité. Les évolutions amènent, de fait, les systèmes de pilotage informatisés des installations à s’ouvrir aux réseaux extérieurs, ce qui les expose à de nouveaux risques. Contrairement au domaine des SI traditionnel où les correctifs de sécurité sont publiés par les concepteurs de logiciels et les éditeurs eux-mêmes, le domaine industriel, en raison principalement de contraintes de disponibilité et de sûreté de fonctionnement, ne permet pas d’adopter ce même mode de fonctionnement. Cette différence de traitement, face aux vulnérabilités, est l’un des principaux facteurs de risque subit par les systèmes de contrôle industriels.

Le constat est là. Avant de prendre toute décision d’investissement, il est maintenant temps de s’interroger sur 3 points essentiels :

- Des solutions dédiées à l’industrie.

Certains prestataires proposent régulièrement des solutions de protection informatique issues de l’IT alors que la problématique de l’OT est bien différente. Les machines, par exemple, sont quasi toujours associées à des commandes numériques (et/ou des automates) de technologies différentes. Leur superposer une couche de sécurité uniforme ne garantira pas forcément leur inviolabilité. Par ailleurs, le degré de sécurité dans l’industrie doit être beaucoup plus élevé afin qu’un arrêt de production ne se transforme pas en plusieurs millions d’euros perdus chaque jour.

- La formation.

Le sujet des compétences doit être pris à sa juste mesure. En effet, avant la faille technique, il y a plus souvent la faille humaine. Les salariés sont insuffisamment préparés à une bonne hygiène informatique. L’embauche de professionnels en cybersécurité ne protège pas si les autres salariés ne sont pas sensibilisés aux bons gestes. Une sécurité informatique efficace doit passer par une formation de tous les salariés.

- Le déploiement.

Une cyberdéfense doit s’appuyer sur une action programmée en trois étapes clés : avant, pendant et après l’attaque.

Vous travaillez aujourd’hui à améliorer votre cybersécurité mais vous ne disposez pas toujours des ressources ou des connaissances pour vous prémunir des menaces de demain ?

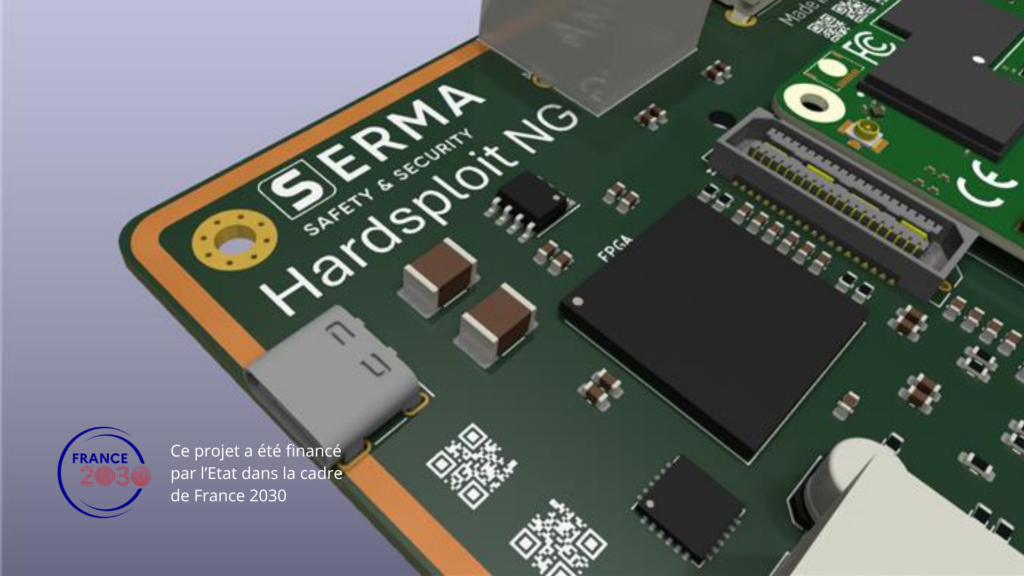

SERMA Group, société d’expertise, de conseil et de test pour les technologies électroniques, les systèmes embarqués et les systèmes d’information, travaille depuis plus de 30 ans avec les plus grands industriels.

Filiale à 100% de SERMA Group, SERMA Safety and Security a développé la méthodologie «CERMA – (Cybersecurity Evaluation and Risk MAnagement)» pour accompagner les industriels à mettre en place les niveaux de sécurité techniques et organisationnels nécessaires pour faire face aux potentielles cyberattaques.

Notre offre repose sur 5 piliers :

- État des lieux des installations existantes

- Analyse de risque

- Proposition de mesures de sécurité organisationnelles et techniques

- Accompagnement à la mise en œuvre de mesures de cybersécurité

- Maintien en condition de sécurité, tests d’intrusion

Entrons en contact, nous vous présenterons notre méthodologie.