Billet de blog 2 #1

Plongée dans l’univers du test d’intrusion matériel

Imaginez un instant : vous tenez entre les mains un objet connecté flambant neuf, prêt à rejoindre la grande famille de vos équipements intelligents. Derrière son design épuré se cachent des circuits, des puces et des interfaces, mais aussi, parfois, quelques failles de sécurité. C’est là qu’intervient le test d’intrusion matériel autrement appelé audit, pentest ou penetration testing. Ce processus d’audit qui consiste à examiner sous toutes les coutures la robustesse d’un dispositif électronique face aux actes malveillants des Hackers. Mais attention, l’exercice n’a rien d’un simple jeu de piste. Il s’agit d’un véritable parcours d’obstacles, où chaque étape requiert méthode, curiosité et, surtout, de bons outils.

Une pièce en cinq actes

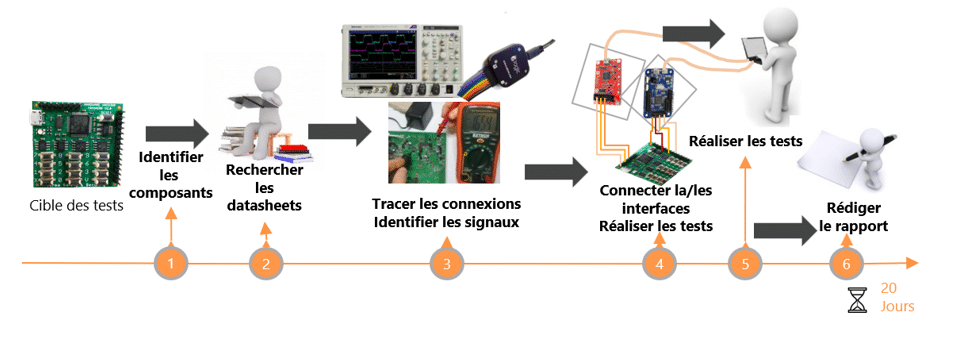

Le pentest matériel, c’est un peu comme une enquête policière en plusieurs chapitres. Elle démarre par la reconnaissance du terrain, c’est-à-dire la collecte toutes les informations publiquement disponibles sur notre objet. Puis on passe à l’action en démontant l’appareil pour explorer ses entrailles et comprendre son fonctionnement. Documentation, observation, reconnaissance des composants et des interfaces, tout se joue dans cette phase d’exploration méthodique, où chaque détail compte pour la suite de l’investigation.

Une fois la carte disséquée, place à l’analyse. Ici, on plonge dans le fonctionnement interne de l’appareil. Etude des interfaces et des protocoles de communication, identification de la surface d’attaque avec comme objectif ultime prendre le contrôle de l’objet ou en extraire le firmware et se lancer dans le reverse engineering du code, etc. C’est le moment où l’on tente de comprendre comment tout cela s’articule, et surtout, où se cachent les failles potentielles. Cette étape demande de la rigueur et une solide boîte à outils logicielle et matérielle, mais aussi une bonne dose de patience et de persévérance.

Si des vulnérabilités sont repérées, la phase d’exploitation peut débuter. On teste alors concrètement les attaques possibles : lecture ou modification de la mémoire, manipulation des interfaces, injections de commandes, etc. L’objectif est de vérifier l’impact réel des vulnérabilités identifiées, et de démontrer jusqu’où un attaquant pourrait aller.

Enfin, tout ce travail se conclut par la rédaction d’un rapport. Ce document synthétise les découvertes, détaille les méthodes employées et propose des recommandations concrètes pour renforcer la sécurité. C’est souvent ce rapport qui fera la différence pour l’équipe en charge du produit, car il permet de passer de la prise de conscience à l’action.

Pourquoi chaque étape compte (et pourquoi elles sont si exigeantes)

Chacune de ces étapes a ses propres défis. La reconnaissance impose de jongler entre sources d’informations parfois parcellaires et composants peu documentés. Le démontage, lui, demande de la précision : un faux mouvement et la carte peut être endommagée. L’analyse technique requiert un savant mélange de compétences en électronique, en informatique et en cybersécurité. Quant à l’exploitation des failles découvertes, elle met à l’épreuve l’ingéniosité de l’auditeur, qui doit souvent improviser face à des systèmes conçus pour résister à la curiosité. Enfin, la rédaction du rapport demande de la pédagogie pour rendre accessible un sujet souvent très technique.

C’est là que la plupart des auditeurs se heurtent à la réalité : sans outils adaptés, l’audit matériel peut vite devenir un casse-tête, chronophage et source d’erreurs. La diversité des protocoles, la complexité des composants et l’absence de standardisation rendent la tâche ardue, même pour les plus expérimentés.

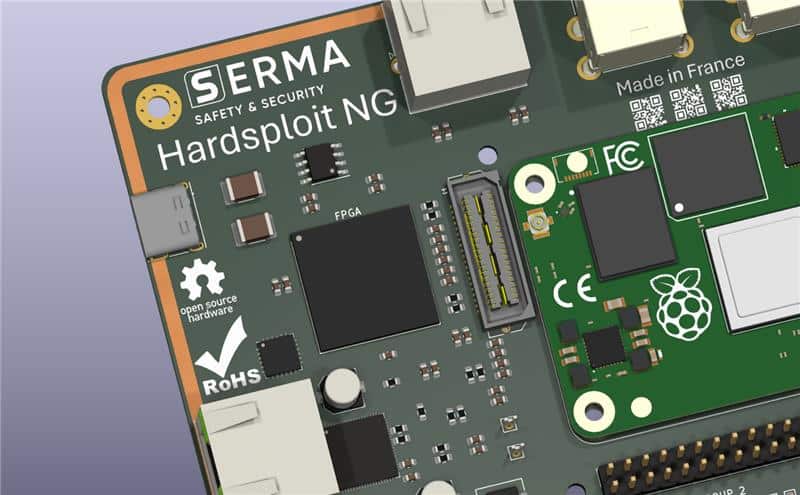

Hardsploit NG : le compagnon qui va changer la donne

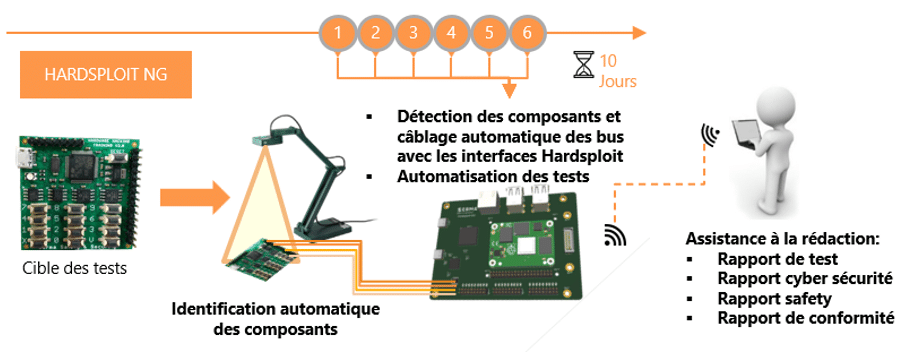

Face à ces défis, Hardsploit NG a pour ambition d’apporter une véritable aide aux auditeurs et pentesters, confirmés ou non. Pensé comme un couteau suisse du pentest matériel, il accompagnera l’auditeur à chaque étape du processus. Dès la phase d’identification des composants, la reconnaissance automatisée par IA aidera à identifier les composants et trouver les documentations pertinentes. Pendant l’analyse, l’outil automatisera une grande partie des tâches fastidieuses : détection des interfaces, protocoles de communication associés, méthodes d’extraction du firmware, etc. Il devient alors beaucoup plus simple de se concentrer sur l’essentiel : comprendre le fonctionnement du système et repérer les failles. Pour l’exploitation, Hardsploit NG pourra être utilisé pour mettre en place des scripts adaptés à chaque type d’attaque, qu’il s’agisse de lire une mémoire, d’injecter des commandes ou de manipuler des protocoles. Enfin, la génération de rapports automatisée sera intégrée à la plateforme. Les résultats seront présentés de façon claire, avec des recommandations concrètes, prêtes à être transmises aux équipes de développement ou de sécurité. Cette approche globale permettra de gagner du temps, de limiter les erreurs et de rendre l’audit matériel accessible à un public bien plus large qu’auparavant.

Ce que la suite vous réserve

Ce billet n’est qu’une introduction à ce voyage au cœur du pentest matériel. Dans les prochains articles, nous explorerons en détail chacune des étapes évoquées précédemment. Vous découvrirez comment Hardsploit NG simplifiera la vie de l’auditeur, de la première prise en main de l’appareil jusqu’à la rédaction du rapport final, en passant par l’analyse technique et l’exploitation des failles.

Alors, prêt à suivre le fil rouge du pentest matériel ? Restez à l’écoute, la suite arrive très bientôt !

Protégez vos équipements avec Hardsploit NG, notre solution d’audit matériel et IoT de pointe.