Billet de blog 1

Au commencement une ambition simple : démocratiser la cybersécurité matérielle

Il y a près de 10 ans, en 2015, une petite équipe de passionnés en cybersécurité s’était embarquée dans une aventure entrepreneuriale à bord d’une petite société bretonne nommée Opale Security. À une époque où le bitcoin ne valait que 500 $, où les imprimantes 3D crachaient péniblement des spaghettis de plastique plutôt que des objets finis, et où tout le monde se demandait à quoi allait bien pouvoir servir un drone, ces passionnés se lancèrent dans de multiples expérimentations. Ils installaient des AntMiner, développaient leurs propres cartes électroniques à base de machines pick & place et de gravure de PCB à l’acide chlorhydrique, et évaluaient la sécurité de premiers drones pilotés à l’aide de manettes WII bricolées. Mais derrière tout cela, toujours le même objectif : en comprendre le fonctionnement et les enjeux en termes de cybersécurité.

Ces bidouilleurs de génie avaient un objectif ambitieux : rendre la cybersécurité accessible à tous. Étant des passionnés d’électronique et préoccupés par le niveau global de la sécurité lorsqu’on commençait à s’intéresser au matériel, ils eurent l’idée de développer un outil capable de démocratiser les tests de cybersécurité destinés à ce domaine.

Et un jour l’idée a pris forme

Exposant leur vision et leurs ambitions lors de nombreuses conférences, comme lors de la Black Hat 2015, le concept trouva son écho. Forts de ces premiers retours encourageants, et avec le soutien financier de la région Bretagne, l’équipe décida donc de se lancer dans le projet un peu dingue de créer une carte qui ferait le lien entre le monde IT et celui du hardware, invitant ainsi les spécialistes de la sécurité numérique à s’intéresser aussi à la sécurité de l’électronique. L’objectif étant de faciliter le passage d’un univers régi par des bits et des octets à un monde fait de volts et d’ampères.

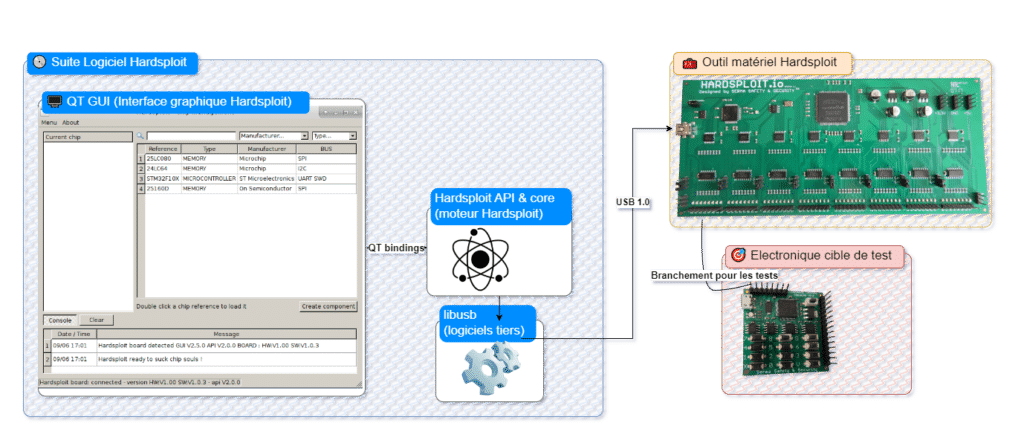

Le mot d’ordre était clair : concevoir une interface intuitive associée à une carte simple à utiliser. Ainsi, animés par le plaisir de la création et leur soif de découverte, ils démarrèrent le projet en faisant usage des technologies et langages de programmation les plus actuels et innovants, tout en voulant développer un outil à la fois rapide et efficace. C’est ainsi que naquit la première version de Hardsploit.

Un choix de nom symbolique

Vous l’aurez compris, le choix du nom Hardsploit n’est pas le fruit du hasard. C’est d’abord Hardsploit pour [HARD]ware ex[PLOIT]ation. « Hardware » pour pointer la surface d’attaque que représente l’électronique qui compose la carte ou le système à étudier, et « ex’s’ploit » pour bien signifier que l’objectif est d’aller jusqu’à exploiter les vulnérabilités identifiées. Et pour ceux qui seraient passés à côté, le nom est aussi un hommage à l’outil Metasploit qui a bercé notre jeunesse de pentester, et qui était lui destiné aux tests d’intrusions réseaux et logiciels. Ainsi, Hardsploit se voulait un nom logique pour illustrer cette ambition d’aider la communauté à identifier plus facilement les failles du hardware et l’impact de leur exploitation.

Et SERMA finalisa l’aventure d’une version 1.0

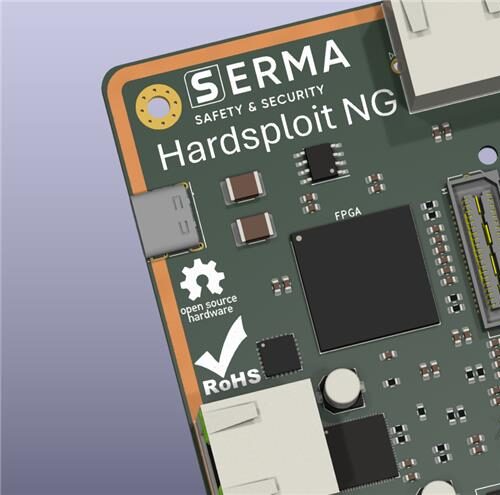

C’est à ce moment-là que la petite société fut rachetée par SERMA Safety & Security, que nous appelons affectueusement S3 (prononcer S Cube), filiale cybersécurité d’un groupe spécialiste des tests et services destinés au monde de l’électronique. La version 1 vit donc le jour sous la marque SERMA Safety & Security. Cette première version, même si elle n’était pas sans défaut a eu le mérite de poser les bases d’un outil capable d’aider aussi bien les débutants que les spécialistes confirmés à réaliser des tests de sécurité matérielle de la manière la plus simple et la plus efficace possible.

Cette première version se composait de plusieurs éléments :

• Une interface graphique développée en Ruby et QT (une vraie tendance à l’époque),

• Du code embarqué en langage C pour le microcontrôleur,

Cette architecture permettait à l’utilisateur de visualiser en temps réel les entrées et sorties du composant ciblé, et même de voir s’illuminer précisément l’endroit sur la carte où il fallait connecter ses fils avant de les souder sur la cible. Ayant moi-même animé plusieurs formations utilisant cette version de Hardsploit, j’ai vu plus d’un participant dont les yeux brillaient à la découverte de cette fonctionnalité. Spoiler : on va certainement la garder pour la nouvelle version …

Même si l’outil n’était pas parfait, comme je l’ai mentionné précédemment, l’innovation était bel et bien présente. Bien entendu, certaines limites se firent rapidement sentir. Par exemple, malgré une interface graphique soignée, l’utilisateur devait tout de même maîtriser quelques fondamentaux, comme savoir où se connecter et ce qu’il fallait rechercher. Idéalement, quand un outil est suffisamment intuitif, il ne devrait pas être nécessaire de suivre une formation spécifique ni à l’outil, ni aux attaques hardware, tout au plus il faudrait un tutoriel de démarrage. Ce qui est plus facile à dire qu’à faire pour les tests d’intrusion électronique. C’est pour cela que nous reviendrons d’ailleurs sur les étapes clés d’un audit hardware dans de futurs billets de ce blog.

Le projet enfin finalisé nous a permis chez S3 de développer des formations spécialisées sur la sécurité de l’électronique et de l’embarquée, s’appuyant sur l’outil pédagogique idéal. Et là nous pouvons considérer, surtout à la vue des retours clients, Hardsploit comme un succès.

Mais il faut bien avouer que si l’on considère le produit en lui-même, ses petits défauts de jeunesse ainsi que son positionnement que nous n’avions pas suffisamment étudié, ont fait que nous n’avons pas rencontré le succès escompté. Et dans la frénésie du développement de S3, le projet fut mis en standby.

Le monde a changé, et Hardsploit se devait de renaitre

En revanche, ces dix dernières années, le paysage technologique a considérablement évolué, les objets connectés se retrouvent désormais partout. Et j’en ai fait moi-même l’expérience à la maison, puisque, récemment acquéreur d’un four de gamme standard, j’ai eu la surprise de constater que ce dernier été doté d’un module Wi-Fi, offrant un contrôle à distance de mes cuissons, fonction dont je dois l’avouer n’avoir jamais profité depuis la première installation dudit four. Que ce soient les montres, les éclairages, le réseau électrique, les voitures, les bâtiments ou encore le chauffage, il suffit de jeter un œil autour de soi pour réaliser que presque tout, de nos jours, est connecté. Bien souvent, ces objets se synchronisent dans le « cloud », autrement dit, le ou les serveurs d’un ou plusieurs tiers pas toujours clairement identifiés ou identifiables.

Même le secteur industriel n’échappe pas à cette révolution. Les réseaux industriels, désormais la cible privilégiée des attaquants, doivent être continuellement mis à jour. Pourtant, ces réseaux se trouvent souvent dans des environnements isolés, nécessitant des solutions spécifiques pour être connectés et sécurisés.

C’est dans ce contexte du tout connecté, avec une multiplication des technologies et des protocoles, et une négligence assez généralisée de la part de nombreux fabricants concernant la cybersécurité, que les régulateurs, États comme entités privées de régulation des marchés, poussent de plus en plus des standards et des règlementations. Ces derniers obligent les fabricants et fournisseurs de solutions à maîtriser leur cybersécurité, à évaluer leurs risques, à gérer leurs vulnérabilités et à tester leurs produits…

Cette conjonction de frénésie technologique et la nécessité de maitriser les risques cyber inhérents nous ont convaincus que c’était le bon moment de ressortir notre bon vieux Hardsploit et de le faire évoluer pour coller au besoin croissant de la communauté de réaliser des tests de sécurité. Même si dès 2016 nous avions déjà prévu des améliorations, le contexte et les technologies disponibles n’étaient à ce moment pas favorables à une telle idée.

Whats next ?

Aujourd’hui nous sommes convaincus qu’en faisant évoluer le proof of concept développé en 2015 pour s’adapter aux défis actuels, nous pouvons offrir à la communauté de cybersécurité un outil suffisamment abouti pour l’aider à répondre aux exigences des régulations et améliorer grandement le niveau de cybersécurité des produits électroniques. La vision est celle d’un outil multisectoriel, intuitif, ergonomique et accessible même aux néophytes, pour reprendre le contrôle dans le jeu perpétuel du chat et de la souris qu’est la cybersécurité.

C’est pourquoi dès 2020, fort de mon expérience de la première version et des retours terrain de mes missions au sein de S3, j’ai travaillé avec nos équipes et celles du groupe SERMA pour relancer un projet visant à développer une nouvelle version d’Hardsploit, gardant l’esprit initial qui est que, si l’on veut que les produits de demain soient plus sécurisés, nous devons rendre la sécurité plus abordable et accessible en utilisant les technologies les plus actuelles et innovantes du moment. Et aujourd’hui, grâce également au concours de la BPI qui nous apporte son soutien au travers d’un financement France 2030 issu de l’appel à projets Technologies Critiques 3, nous lançons en 2025 la conception de ce nouvel outil, que nous avons « modestement » baptisé HardsploitNG (HardsploitNext Generation). À l’occasion des prochaines publications sur ce blog, je vous inviterai à découvrir plus en détail les nouvelles fonctionnalités et spécificités de cette nouvelle génération d’outil.

Protégez vos équipements avec Hardsploit NG, notre solution d’audit matériel et IoT de pointe.